介绍

在开始恶意软件开发之旅之前,有必要通过安装恶意软件开发和逆向工程工具来准备开发工作区。这些工具将帮助开发和分析恶意软件,并将在整个模块中使用。

逆向工程工具

提到的几个工具更侧重于逆向工程而不是开发。必须对恶意软件进行逆向工程,以充分了解其内部工作原理,并了解恶意软件分析师在检查恶意软件时会看到什么。

工具安装

安装以下工具:

- Visual Studio – 这是编码和编译过程将发生的开发环境。安装C/C++安装包。

- x64 dbg – x64 dbg是一个调试器,将在整个模块中使用,以获得对开发的恶意软件的内部理解。

- PE-Bear – PE-bear是一个多平台的PE文件反转工具。它还将用于评估开发的恶意软件并寻找可疑指标。

- Process Hacker 2 – Process Hacker是一款功能强大的多用途工具,可帮助监控系统资源,调试软件和检测恶意软件。

- Msfvenom – Msfvenom是一个命令行界面工具,用于创建、操作和输出有效负载。

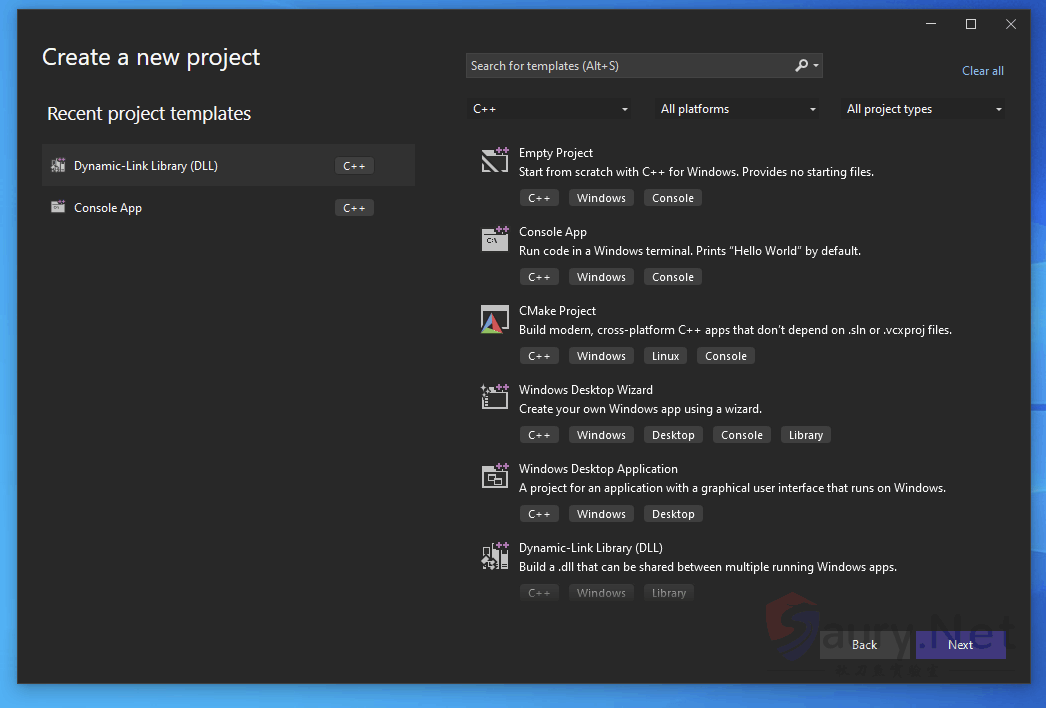

Visual Studio

Visual Studio是由Microsoft开发的集成开发环境(IDE)。它用于开发各种软件,如Web应用程序,Web服务和计算机程序。它还附带了用于构建和测试应用程序的开发和调试工具。Visual Studio将是本课程中用于开发的主要IDE。

x64dbg

x64dbg是一个用于x64和x86 Windows二进制文件的开源调试实用程序。它用于分析和调试用户模式应用程序和内核模式驱动程序。它提供了一个图形用户界面,允许用户检查和分析程序的状态,并查看内存内容、汇编指令和寄存器值。使用x64dbg,用户可以设置断点、查看堆栈和堆数据、逐步执行代码以及读取和写入内存值。

主“CPU”选项卡有4个窗口:

- 窗口(左上角):此窗口显示应用程序正在执行的汇编指令。

- 转储(左下角):此窗口显示正在调试的应用程序的内存内容。

- 寄存器(右上角):此窗口显示CPU寄存器的值。

- 堆栈(右下角):此窗口显示堆栈的内容。

其余选项卡也提供了有用的信息,但在使用时将在模块中进行讨论。

PE-Bear

PE Bear是一款免费的开源工具,旨在帮助恶意软件分析师和逆向工程师快速轻松地分析Windows可移植可执行文件(PE)。它有助于分析和可视化PE文件的结构,查看每个模块的导入和导出,并执行静态分析以检测异常和可能的恶意代码。PE bear还包括PE头和节验证等功能,以及十六进制编辑器。

Process Hacker

Process Hacker是一种用于在Windows上查看和操作流程和服务的开源工具。它类似于任务管理器,但提供了更多信息和高级功能。它可用于终止流程和服务、查看详细的流程信息和统计信息、设置流程优先级等。Process Hacker在分析正在运行的进程以查看加载的DLL和内存区域等项目时非常有用。

Msfvenom

Msfvenom是Metasploit框架的独立有效载荷生成器,允许用户生成各种类型的有效载荷。这些有效载荷将被本课程中创建的恶意软件使用。

暂无评论内容