Apache SuperSet发布了两个新的安全漏洞补丁,攻击者可以利用这次出现的漏洞在受影响的系统上远程执行代码。

该更新(2.1.1版本)修复了CVE-2023-39265和CVE-2023-37941,一旦恶意行为者能够获得对Superset元数据数据库的控制,就有可能进行其他恶意行为。

除了这些修复之外,最新版本的Superset还修复了一个REST API权限问题(CVE-2023-36388),该问题允许低权限用户执行服务器端请求伪造(SSRF)攻击。

CVE-2023-39265涉及绕过URI连接到用于元存储的SQLite数据库时的情况,使攻击者能够执行数据操作命令。

在从文件导入SQLite数据库连接信息时,缺乏验证也是同一个CVE标识符的一部分,这可能被滥用来导入恶意制作的ZIP归档文件。

在最新版本中修补的其他一些缺陷如下:

- MySQL任意文件读取漏洞,可利用该漏洞获取元数据数据库的凭据

- 滥用超集load_examples命令从用户界面获取元数据数据库URI并修改存储在其中的数据

- 在某些Superset安装中使用默认凭据访问元数据数据库

- 以特权用户身份查询/api/v1/数据库api时明文泄露数据库凭据(CVE-2023-30776,2.1.0版本修复)

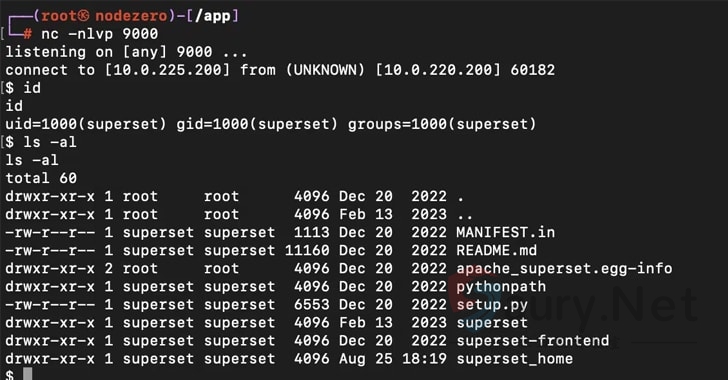

四个多月前,该公司披露了同一产品中的一个高严重性缺陷(CVE-2023-27524,CVSS得分:8.9),该缺陷使未经授权的攻击者能够获得对服务器的管理员访问权限并执行任意代码。

该问题是由于使用默认的SECRET_KEY而产生的,攻击者可能会滥用该密钥来验证和访问暴露在互联网上的安装上的未经授权的资源。

自2023年4月公开披露该漏洞以来,共计3842台Superset服务器中有2076台仍在使用默认的SECRET_KEY,其中约72个实例使用了一个类似于Superset_SECRET_KEY、1234567890、admin、changeme、thisissecretkey和your_SECRET_KEY_here的常见SECRET_KEY。

© 版权声明

THE END

暂无评论内容